점검 목적

원격에서 로그 파일을 접근하는 것을 차단해 로그 파일 훼손 및 변조를 차단하기 위함.

보안 위협

원격 익명 사용자의 시스템 로그 파일에 접근 가능 시 '중요 시스템 로그' 파일 및 '애플리케이션 로그' 등 중요 보안 감사 정보의 변조, 삭제, 유출 위험이 존재함.

시스템 로그 파일 디렉터리에 ACL을 부여함으로써 권한이 없는 사용자로부터 시스템 접근을 차단해야 함.

※ ACL(Access Control List) : 접근이 허가된 주체들과 허가받은 접근 종류들이 기록된 리스트

판단기준

양호 : 로그 디렉터리 접근 권한에 Everyone 권한이 없는 경우

취약 : 로그 디렉터리 접근 권한에 Everyone 권한이 있는 경우

점검 방법

1. 로그 파일 디렉터리 속성에서 권한 확인할 것.

- Everyone 권한 존재 시 취약

조치방안

1. 로그 파일 디렉터리 속성에서 Everyone 권한을 제거할 것.

'STUDY 💻 > Infra' 카테고리의 다른 글

| [MSIT] W-74. 세션 연결을 중단하기 전에 필요한 유휴시간 (0) | 2023.04.05 |

|---|---|

| [MSIT] W-73. 사용자가 프린터 드라이버를 설치할 수 없게 함 (0) | 2023.04.05 |

| [MSIT] W-70. 이벤트 로그 관리 설정 (0) | 2023.04.05 |

| [MSIT] W-69. 정책에 따른 시스템 로깅 설정 (0) | 2023.04.05 |

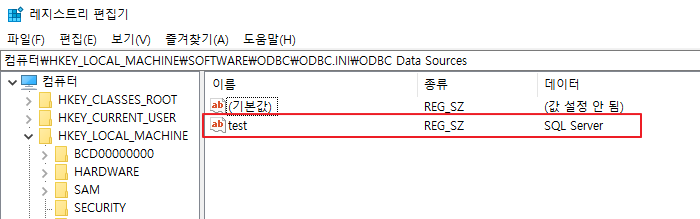

| [MSIT] W-66. 불필요한 ODBC/OLE-DB 데이터 소스와 드라이브 제거 (0) | 2023.04.05 |