Path Traversal 문제이다.

제목에서 알 수 있듯이 파일확장자를 널 바이트로 우회한다. 는 뜻이다.

우리가 파일 업로드 취약점 우회 공격 기법을 공부하다보면

파일 확장자를 우회하기 위해 %00(null byte)를 쓰면서 Server-Side Script 파일 업로드를 진행한다.

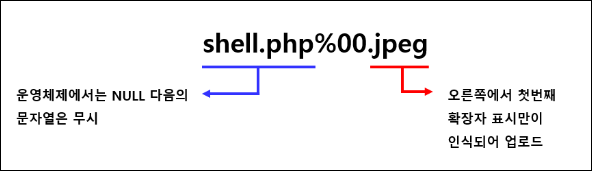

예로 shell.php 업로드를 위해 shell.php%00.jpg 로 확장자를 변경해주면 shell.php 파일이 인식되게 된다.

이를 이용하여 💡널 바이트로 jpg 파일 확장자를 우회하고 /etc/passwd 파일을 불러오면 된다.

filename=../../../../../../../etc/passwd%00.jpg 로 입력하면 passwd 파일에 접근이 가능하게 된다. 👏