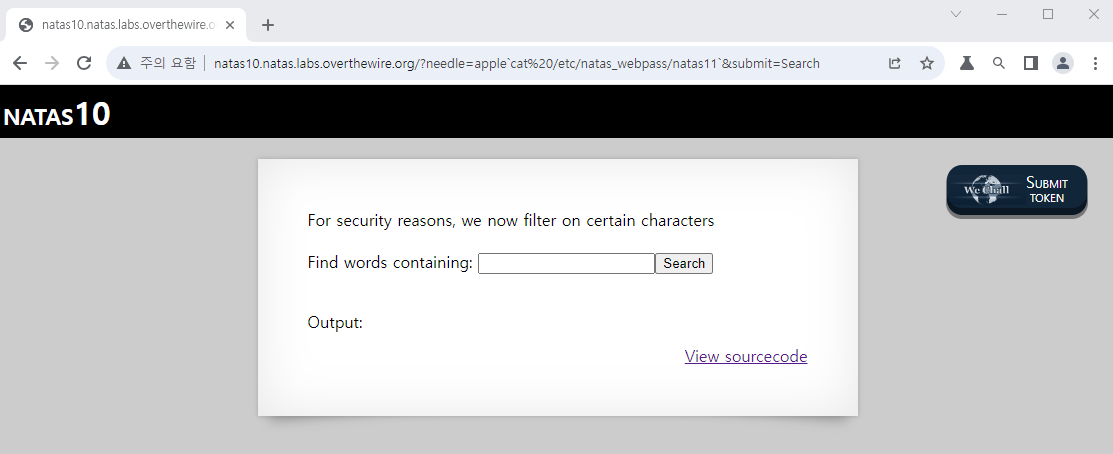

Level 10 문제이다.

로그인 후 문제를 보면, level 9 와 비슷한 유형이지만 필터링이 되어 있다.

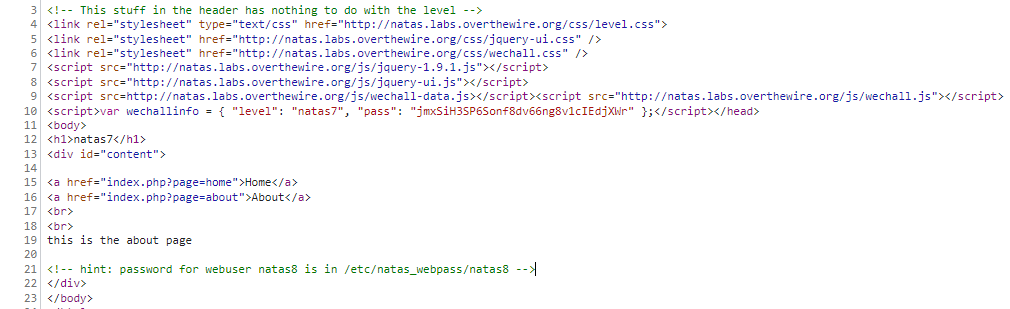

소스 코드를 확인해보면, preg_match 함수를 사용하여 ; | & 문자 사용 시 필터링 처리 되고 있다.

그럼 이 외의 문자를 입력하여 우회가 된다면, 다음 레벨의 패스워들 획득할 수 있다.

구글링 결과 개행문자를 통해서도 OS Command Injection이 가능하다..!

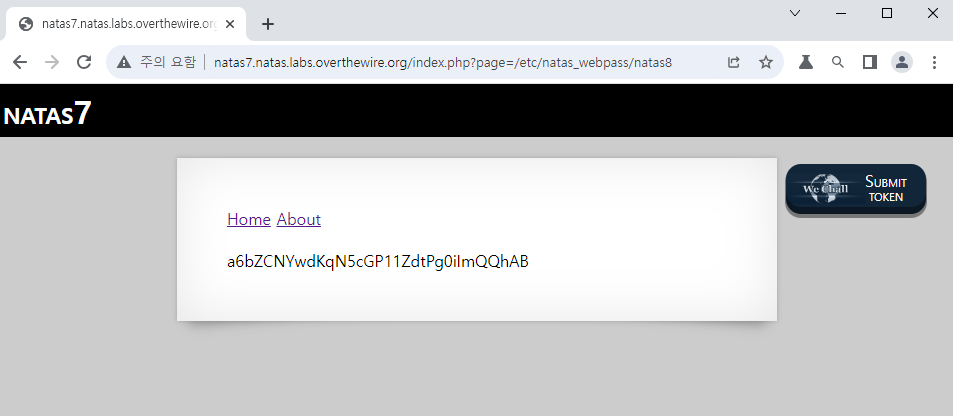

?needle=apple%0acat%20/etc/natas_webpass/natas11&submit=Search 을 입력해주면, 다음 레벨의 패스워드를 획득할 수 있다. 👏

'Penetration Testing > Natas' 카테고리의 다른 글

| [Natas] Level12 write-up (0) | 2023.09.14 |

|---|---|

| [Natas] Level11 write-up (0) | 2023.09.12 |

| [Natas] Level9 write-up (0) | 2023.09.11 |

| [Natas] Level8 write-up (0) | 2023.09.11 |

| [Natas] Level7 write-up (0) | 2023.09.11 |